본 논문에서는 단위업무시스템별 구성요소의 식별 방법을 노드, 모듈, 그리고 인터페이스로 나타냈다. 단위업무 시스템별 보호대상을 정의하였고, 구성 요소별로 노드, 모듈, 그리고 인터페이스에 대하여 설명하였다. 보호대상 정의 테이블에서 식별된 보호 대상 노드, 모듈은 분석단계에서 정의된 보안 기준에 따라 보안속성 설계 및 상세화를 수행한다. 그리고 보안 속성 설계 작성 기준은 보호대상과 액세스 허용대상, 접근통제 영역, 식별 및 인증 영역, 그리고 암호화로 분류하여 각각을 설명하고 예시를 들도록 하였다.

In this paper, a method to identify components per unit task system is expressed with node, module, and interface. We define security subject per unit task system and explain node, module, and interface per component. According to the defined security standard in design phase, we also perform to design and elaborate security attributes for node and module as identified security subjects in their defined tables. And then we describe the composition standard for security attribute design with some examples, after classifying it into security subject, access subject, access control area, identification or verification area, and encryption.

설계단계의 보안 활동은 분석단계에서 산출된 보안 요구사항 분석서를 기반으로 애플리케이션을 안전하게 개발하기 위한 네트워크, 서버 등의 개발 환경 보안과 보안 요구사항을 반영한 애플리케이션 보안 설계를 수행하는 것이다. 설계전체에 대한 보안 활동에 대한 점검이 이루어지고 반영계획 등이 수립된 후에 구현단계로 이행되어야 구현단계의 안전성을 확보할 수 있다[1].

DB 보안에서 설계 단계는 DB 접근제어 규칙, DB 작업결재 규칙 등과 같이 각 기술요소별로 구현을 위 한 상세 규칙을 정의하고 시험 계획을 수립하는 단계이다. DB 접근제어에 대한 설계 단계의 주요 수행 내용은 접근제어 규칙 정의로, 여기에는 사용 자 인증, 로그인, SQL 통제, 로깅, 경보, SQL 마스킹 등에 대한 상세 규칙이 정의되어야 하며, 모니터링 지표를 정의하고 상세 운영 방안을 수립하는 내용이 포함된다. DB 암호화에 대한 설계 단계의 주요 수행 내용은 복호화 권한을 부여할 대상과 그 권한의 통제 방법 정의, 암호화키 및 알고리즘의 정의 등이다[2].

소규모 프로젝트에서는 보안담당자가 없는 경우가 있을 수 있으므로 시스템 분석 및 설계자가 이를 보완하여야 한다. 이는 시스템 설계자가 보안 전문가가 아니기 때문에 이 부분을 소홀히 할 수 있으며, 소프트웨어가 개발되고 설치되어 운영될 고객 기업에 기본적인 보안 취약점을 분석하여야 한다[3].

본 논문은 2장에서 관련연구를 살펴보고, 3장에서 단위업무시스템별 구성요소 식별과 단위업무시스템별 보호대상 정의에 대하여 알아보며, 4장에서는 매우 중요한 보안의 속성 설계와 보호대상과 액세스 허용대상, 접근통제 영역, 식별 및 인증 영역, 그리고 암호화로 분류한 보안 속성 설계 작성 기준에 대하여 살펴보고, 5장에서 결론을 맺도록 한다.

분석단계의 보안을 위하 관련 연구를 보면, 먼저, 안전한 S/W 개발을 위하여 보안취약점을 제거하고 보안을 고려하여 기능을 설계 구현하도록 하며 보안관련 법제도 및 규정과 그 세부내역들을 제시하였다[4]. [4]에서는 또한 국내외 해킹 사례를 살펴보았고, S/W 개발 보안의 주요 이슈도 들었다. 그리고 보안 관련 법 제도 및 규정의 실례 또한 세부적으로 살펴보았다.

분석 단계에서는 식별 및 인증의 보안요건을 제시하는데 개별 ID의 유일한 식별 패스워드 길이 제한 및 표준 조합을 적용과 주기적인 변경, ID/PW 이외의 보다 강화된 인증 방식 제공 및 인증 프로세스의 보안 요건만족 등을 들 수 있다[5].

그리고 암호화에서는 중요 정보의 전송 또는 저장 시정보의 기밀성과 무결성 보장과, 감사 로그에서는 부인방지를 위해 모든 전자 금융 거래 관련 내역은 로깅 및 보관되어야 한다는 것을 제시하였다[6].

업무수행자인 사용자의 역할과 데이터 사용행위를 기반으로 한 접근 및 권한 통제가 이루어져야 한다는 점과 조직의 운명을 좌우하는 매우 중요한 정보의 대량 조회 및 변경 작업은 반드시 사전 결재를 취득해야 가능하다는 점도 강조하였으며, 일정한 시간 동안 아무런 행위도 하지 않는 세션에 대하여 통제를 하는 것은 당연하다는 것도 제시하였다[7].

그리고 분석단계의 마지막인 취약점 관리에서, 시스템의 어플리케이션 및 IT 인프라에 대한 취약점 관리는 식별되어야 하고 개발 단계에서 실행 가능한 취약점 관리 방안이 도출되어야 한다는 것이다.

이렇게 분석단계의 과정을 거친 후 다음으로 설계단계로 들어가게 되는 것이다.

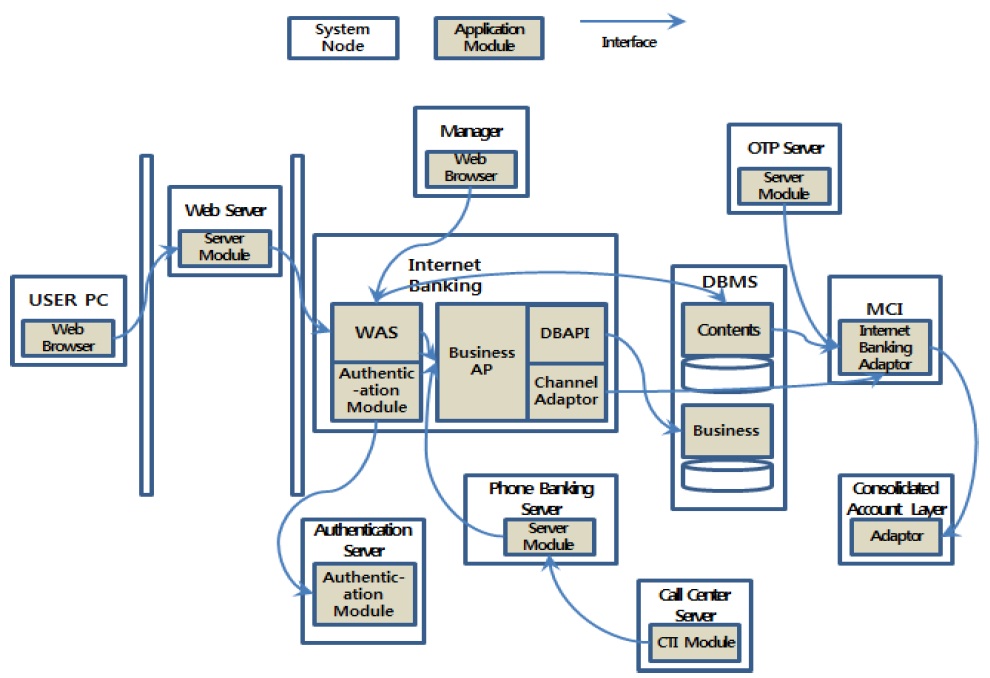

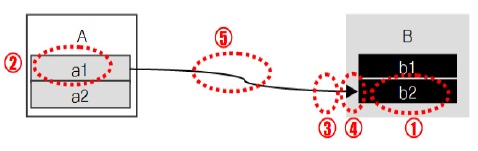

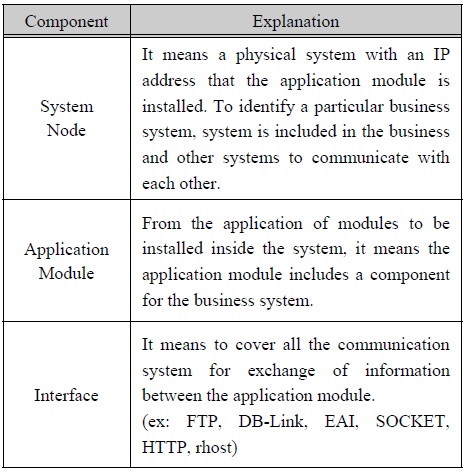

모든 독립된 업무시스템에 대해서 보호대상을 개별적으로 식별한다. 단위업무시스템은 그림 1과 같이 업무시스템이 설치되는 시스템 노드(서버 시스템), 노드의 특정 디렉토리에 설치되어 구동되는 어플리케이션 모듈, 모듈간의 통신을 위한 인터페이스로 구분하여 식별한다.

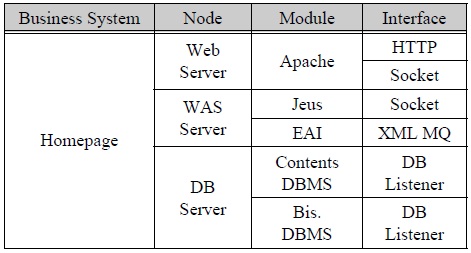

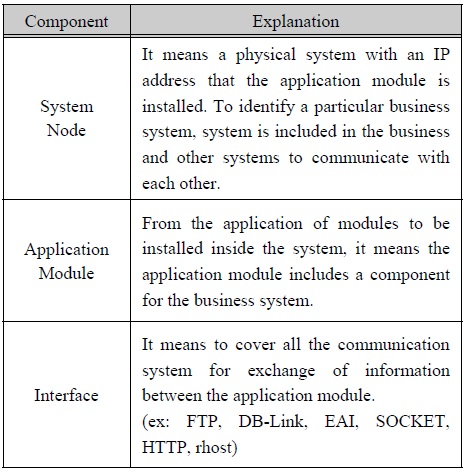

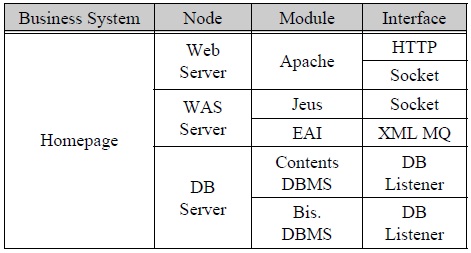

모든 단위업무시스템은 노드(node), 모듈(module), 그리고 인터페이스(interface)를 설계하면서 보호대상을 정의한다. 시스템과 노드, 노드와 모듈, 모듈과 인터페이스는 각각 1:N의 구조를 가질 수 있다. 표 1은 단위 업무시스템별 보호 대상의 예시로서 각각 업무 시스템과 노드는 1:N의 구조, 노드와 모듈은 1:N의 구조, 모듈과 인터페이스는 1:N의 구조를 갖는 것을 보여 준다. 표 2는 단위업무시스템을 구성하고 있는 노드, 모듈, 그리고 인터페이스에 대하여 설명하고 있다.

보호대상의 정의 예

업무시스템 구성요소 설명

개별 업무시스템별로 보호대상 정의 테이블에서 식별된 보호 대상 노드, 모듈은 분석단계에서 정의된 보안 기준에 따라 보안속성을 설계한다. 보호 대상 정의 테이블에 보안속성 설계를 추가하여 보안속성 설계로 상세화를 수행한다.

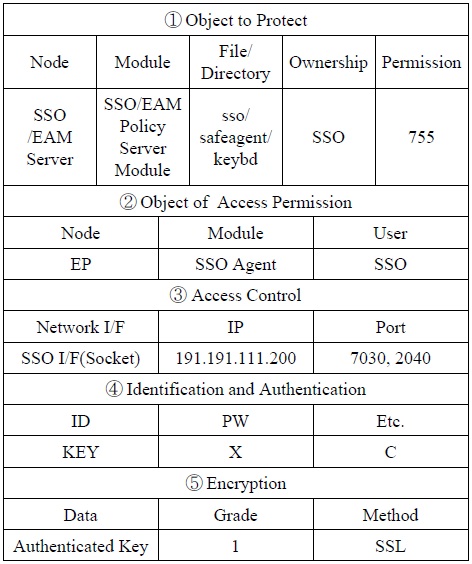

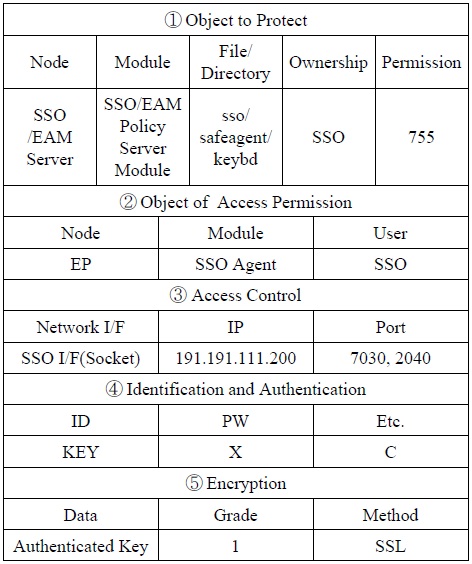

그림 2는 개별업무시스템의 예를 나타내고, 표 3에서는 이 개별업무시스템에 3.2에서 정의한 보호대상 정의 테이블에 보안속성 설계를 추가하여 보안속성 설계로 상세화한 예이다.

보안속성 설계의 예

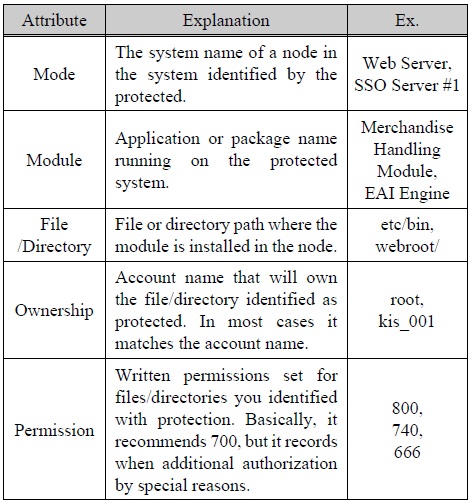

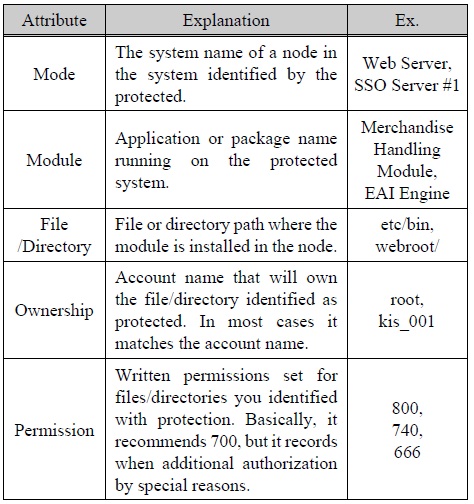

보안 속성 설계 작성 기준은 크게 보호대상과 액세스 허용대상, 접근통제 영역, 식별 및 인증 영역, 그리고 암호화로 분류한다. 보호대상은 인증 및 접근 제어를 실행하는 모듈의 고유한 속성 및 보안설정을 기술하는 것으로 표 4와 같이 노드, 모듈, 파일/디렉토리, 소유권, 그리고 퍼미션에 관한 설명과 예시를 들었다.

보호대상의 예시

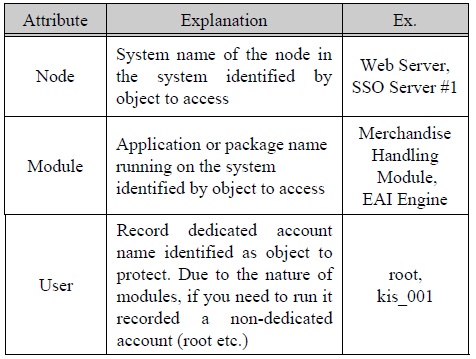

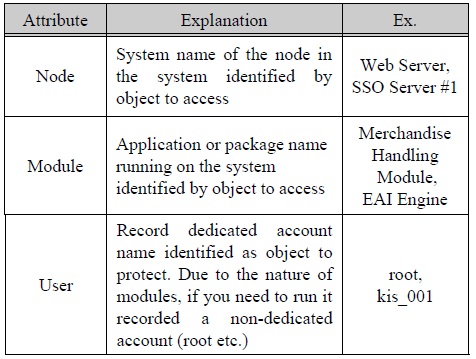

액세스 허용대상은 보호대상으로 접근을 허용 할 모듈의 고유한 속성을 기술하는 것으로 표 5와 같이 노드(node), 모듈(module), 그리고 사용자(user)에 관한 설명과 예시를 들었다.

액세스 허용 대상의 예시

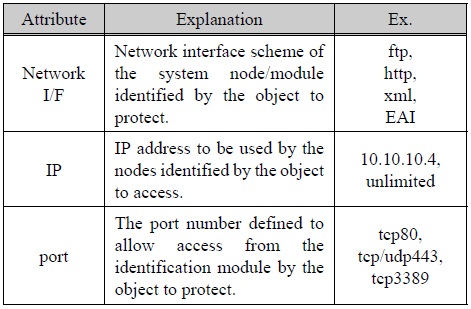

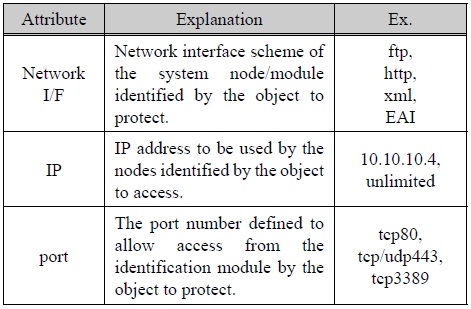

접근통제 영역은 액세스 허용대상이 보호대상으로 의 접근 시 사용되는 통신방식과 접근을 제한 할 보안속성을 기술하는 것으로 표 6과 같이 네트워크 I/F, IP, port에 대한 설명과 그 예시를 들었다.

접근통제 영역의 예시

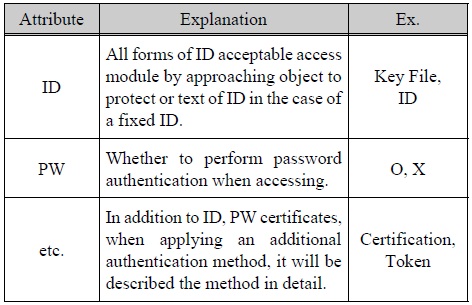

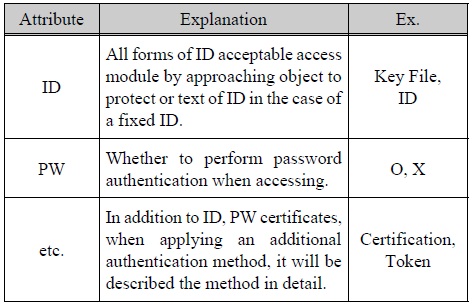

식별 및 인증 영역은 액세스 허용 대상이 보호대상으로의 접근 시 사용되는 인증방식을 기술하는 것으로 표 7과 같이 ID, PW, 그리고 기타 추가적인 인증 방법(etc.)에 대한 설명과 그 예시를 들었다.

식별 및 인증 영역의 예시

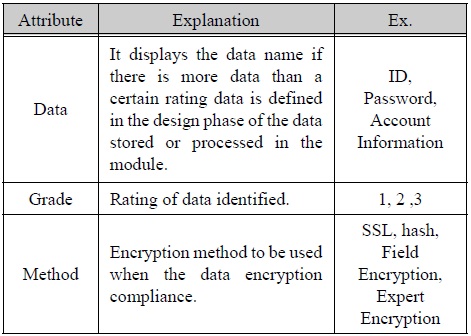

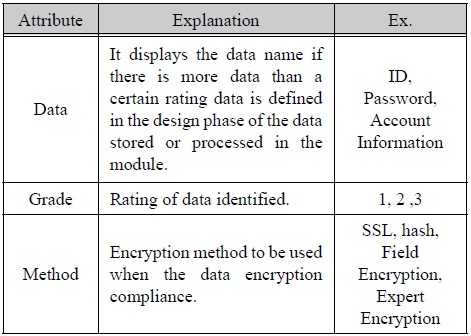

다음으로는 암호화인데 암호화는 의미를 알 수 없는 형식(암호문)으로 정보를 변환하는 것이다. 암호문의 형태로 정보를 기억 장치에 저장하거나 통신 회선을 통해 전송함으로써 정보를 보호할 수 있다. 따라서 표 8에서는 데이터(data), 등급(grade), 그리고 방식(method)에 대한 설명과 그 예시를 들었다.

암호화의 예시

분석단계에서는 보안관련 법 제도 및 규정, 식별 및 인증의 보안 요건 정의, 암호화에서 보안 요건의 정의, 그리고 접근통제와 취약점 관리를 위한 보안요건의 정의 등 다양한 연구를 수행하였다.

본 논문에서는 단위업무시스템별 구성요소의 식별방법과 노드, 모듈, 그리고 인터페이스의 설계에 대한 단위업무시스템별 보호대상을 정의하였다. 그리고 개별 업무시스템별로 보호 대상 정의 테이블에서 식별된 보호 대상 노드, 모듈은 분석단계에서 정의된 보안 기준에 따라 보안속성을 설계한다. 그리고 보안 속성 설계 작성 기준은 크게 보호대상과 액세스 허용대상, 접근통제 영역, 식별 및 인증 영역, 그리고 암호화로 분류하였다. 또한 보호대상과 액세스 허용대상, 접근통제 영역, 식별 및 인증 영역, 그리고 암호화에 대한 설명과 예시도 나타냈다.

본 논문은 타 연구처럼 특정 부분이나 한 부분을 묘사한 것이 아니라 설계단계의 보안에서 보안 속성설계에 관한 전반적인 부분을 기술하여 그 특징을 나타내어 다른 분야의 논문 작성의 기준이 될 것이다.