This paper explains a web session management system for mobile web environment with BYOD(Bring Your Own Device). This system operates by enhanced secure session token. This system consists of an unique identifier, time stamp, and encryption algorithm. The Unique identifier in this system classifies each mobile device for web security based on mobile environment with BYOD. And the Time stamp in this system that determine session effectiveness for web security. Also the Cipher algorithm in this system that protects session token information for web security. This paper analysis a security of session management system running on mobile web environment using the simulation techniques. The proposed method is more suitable than the other methods under enviroment mobile web environment with BYOD.

최근 업무 환경은 개인이 보유한 스마트기기를 회사 업무에 활용하는 BYOD(Bring Your Own Device)으로 발전하고 있다. BYOD의 기반이 되는 모바일 환경은 사이버 침해 공격, 웜ᐧ바이러스 감염, 개인정보 유출 등 기존 PC 환경에서 발생했던 보안위협에 노출되어 있다[1-4].

기존 PC 환경에서는 보안을 강화하기 위한 세션 관리 방안으로 암호 알고리즘 적용이나 주기적인 재인증, 세션 토큰 활용 등이 있다[9-14]. 세션 관리에는 세션의 생성, 종료 및 지각자 처리 등의 기능이 있다[5]. 기존 세션 관리에서는 모바일 환경을 고려한 기능이 거의 없는 실정이다. 세션의 유효성을 제대로 보장할 수 없게 되면 모바일 서비스 제공은 치명적인 취약점을 가지게 된다. 이런 취약점들이 악용될 경우, 사용자 및 시스템 관리자 권한이 침해되며 대부분의 주요 서버 침해로까지 이어질 수 있다는 점에서 보안 위험성이 매우 크다. 따라서 본 논문에서는 모바일 환경에 적합한 웹 세션 관리 방안을 제안한다.

본 논문에서 제안하는 시스템은 고유 식별자와 time stamp, 암호 알고리즘을 활용하여 모바일 환경에 적합하게 웹 세션을 관리하는 ISeBM(Improved Session Based Management) 시스템으로 악의적인 세션 도용에 대응할 수 있다. ISeBM 시스템은 사용자의 단말기 정보를 조합한 Session Token을 활용하며, 고유 식별자로 활용한 IMEI(International Mobile Equipment Identities)는 국제 표준 기관인 3GPP에서 표준으로 제정한 스마트폰마다 할당되는 유일한 국제 이동 장비 식별자이다. 시뮬레이션을 통해 모바일 웹 환경에서 ISeBM 시스템의 보안성을 실험하였다.

ISeBM 시스템을 활용하면 개인은 안심하고 모바일 단말기로 편리한 기밀 업무 처리를 할 수 있다. 기업은 업무 환경 개선으로 생산성이 향상되고 보안 비용이 줄어들어 이익이 증가될 것으로 기대된다.

본 논문의 구성은 다음과 같다. 2장에서는 모바일 웹 보안과 관련된 연구에 대해 살펴본다. 3장에서는 제안하는 세션 관리에 대해 제시하며 4장에서는 이에 대해 프로토타입을 구현한다. 마지막으로 5장에서는 본 논문의 결론을 내린다.

웹 애플리케이션 서비스는 개별 사용자들의 접속을 유지하기 위해 세션을 활용한다. 이는 사용자가 인터넷을 이용할 때, 세션 탈취 및 도용과 같은 악성 행위를 방지할 수 있는 세션 관리가 필요함을 의미한다. 본 장에서는 모바일 웹의 세션 보안과 관련된 사항에 대해 확인해보도록 한다.

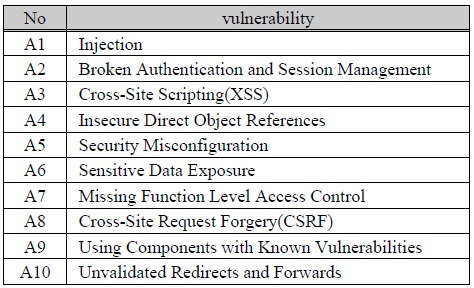

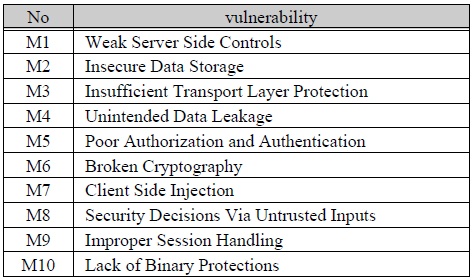

국제 웹 보안 표준 기구인 OWASP(The Open Web Application Security Project)는 Top Ten Project와 Mobile Security Project에서 세션 관리 취약점을 경고한다. 표 1과 표 2에서 보는바와 같이 A2: Broken Authentication and Session Management’와 ‘9: Improper Session Handling’에서 세션 관리를 강조한다 [6,7].

[표 1.] OWASP Top 10 프로젝트(2013)[6]

OWASP Top 10 프로젝트(2013)[6]

[표 2.] OWASP 모바일 보안 프로젝트(2014)[7]

OWASP 모바일 보안 프로젝트(2014)[7]

인증 및 세션 관리와 관련된 애플리케이션 기능이 정확하게 구현되어 있지 않으면 공격자가 패스워드, 키또는 Session Token을 해킹하거나 다른 구현 취약점을 공격하여 다른 사용자로 위장할 수 있으므로 강력한 인증 및 세션 관리가 필요하다[6].

인터넷에서 사용되고 있는 HTTP 프로토콜은 사용자 인증 및 통신의 연속성을 제공해 주기 위해 세션을 사용한다. 즉, 웹 애플리케이션은 정상적인 인증 이후 재접속을 하는 경우 세션 정보로부터 사용자 인증 정보를 획득하여 추가적인 입력 없이 인증을 유유지하기 위해 공유되므로 근본적으로 보안이 보장되어야 한다[8].

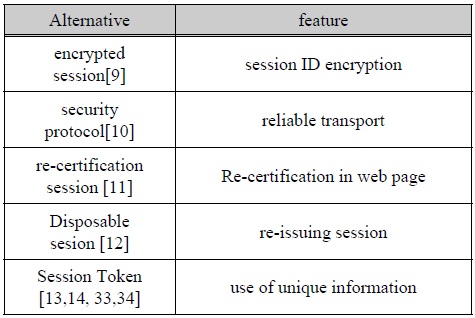

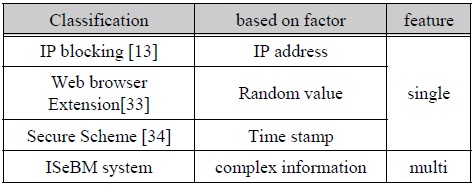

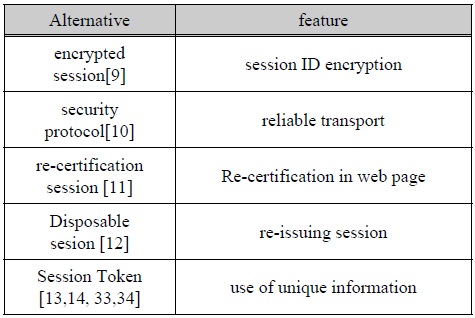

표 3 같이 세션을 암호화하거나 보안 프로토콜인 TLS(Transport Layer Security)로 전달하거나 반복적인 재인증으로 갱신하거나 일회용으로 생성해서 활용하거나 클라이언트 IP(Internet Protocol)주소나 HMAC (Hash-based Message Authentication Code)와 같은 정보로 구성된 Session Token을 조합해서 세션을 관리하는 방안이 연구되었다[9-14].

세션 관리 비교?분석

OWASP와 같은 표준 기관이나 많은 연구에서 세션 관리의 중요성을 강조함에도 불구하고 모바일 웹의 안전성 보장은 미흡한 실정이다[2]. BYOD나 모바일 웹 등과 같이 무선네트워크에서 휴대용 단말기를 활용하는 환경을 고려한 세션 관리 방안에 대한 연구가 필요하다[7].

4G 망에서는 모바일 단말기가 통신망에 접속할 때마다 사설 IP 주소를 동적으로 할당하기 때문에 각각의 단말기를 구별할 수 있는 별도의 식별자가 필요하다[15]. IMEI(International Mobile Equipment Identity)는 스마트폰마다 할당되는 유일한 국제 이동 장비 식별자이다[16].

몇몇 단체에서는 IMEI의 섣부른 남용을 경계하고 있다. 구글의 안드로이드 개발자 커뮤니티는 애플리케이션이 IMEI에 지나치게 종속적으로 개발되면 서비스가 오작동하거나 단말기가 다른 사람에게 악용되는 문제 발생할 수 있다고 경고한다[17,18]. OWASP Mobile Security Project는 IMEI로 인해 단말기 정보가 노출되는 위험성에 염려를 표하고 있다[19]. 국내에서도 2011년 9월 시행된 개인정보보호법에서 IMEI와 전화번호, USIM 등이 조합된 정보는 특정 사용자를 구분할 수 있기 때문에 IMEI를 활용하려면 사용자 동의가 필요한 실정이다[20].

그렇지만 IMEI는 도용이 어려운 특징이 있고, 모바일 서비스에서는 단말기를 검증하는 고유 식별자로 활용하기에 효과적이다[21,22]. IMEI가 모바일 단말기를 업무에 활용하는 비즈니스 환경에서 효과적이라는 연구는 계속 발표되고 있다. BYOD나 생체 서명, 모바일 공인인증서 관리와 DRM(Digital Right Management) 콘텐츠 유통 모델, 일회용 모바일 인증 QR코드, 기업 클라우드 ERP 시스템 등 다양한 모바일 서비스에서 IMEI는 핵심 수단으로 제안되고 있다[23-29]. 구글과 삼성은 이용 약관에서 모바일 서비스를 제공받으려면 IMEI를 포함한 기기 정보 수집에 동의해야 한다고 명시하고 있다[30,31].

본 논문은 개선된 세션 관리로 암호화된 일회성 Session Token을 활용하는 ISeBM(Improved Session Based Management) 시스템을 제안한다.

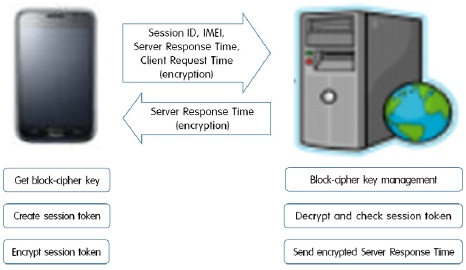

본 논문에서 제안하는 ISeBM 시스템은 그림 1과 같이 구성된다. 블록암호의 key를 생성, 발급, 관리하며 Session token을 검증하는 서버와 블록암호의 key를 수령하고 Session token을 조합하고 암호화해서 서버로 전달하는 모바일 단말기로 구성한다.

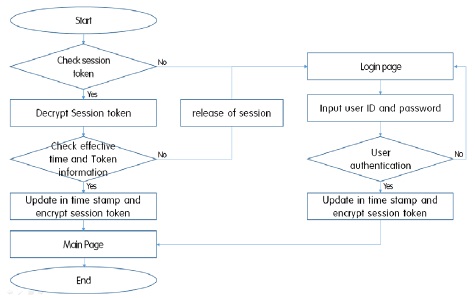

본 시스템의 세션 관리 절차는 그림 2와 같다. Session token을 소유하지 않았으면 인증 절차를 거쳐 서버에서 Session token을 생성해서 저장하고 main page로 이동한다. 그리고 매 요청마다 Session token을 검증하여 적합할 경우 main page로 이동하고, 다르거나 유효시간이 경과하면 해당 세션을 무효화하고 로그인 페이지로 이동한다.

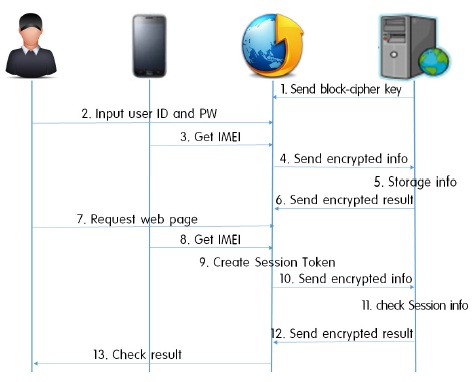

본 시스템의 동작 과정은 그림 3과 같다. 시스템 동작 중 서버와 클라이언트의 블록암호 Key는 안정적으로 분배된다고 전제한다. 사용자의 브라우저는 수령한 블록암호 Key로 사용자 인증 정보(ID, password)와 IMEI 를 암호화해서 서버로 전송한다. 서버는 클라이언트가 보내온 Session Token을 복호화해서 이전 세션 정보와 비교하여 검증한다. Sessino ID가 동일한지, IMEI 동일한지, 서버의 직전 응답시간이 동일한지, 클라이언트의 요청시간이 최신화가 되었는지 그리고 해당 세션의 유효 시간을 검증해서 클라이언트로 결과를 전송한다.

또한 제안하는 ISeBM 시스템에서 IMEI는 접속한 단말기를 검증하는 하나의 Key 값으로써 활용된다. 하지만 보다 좋은 별도의 고유 식별자가 존재할 경우 IMEI를 대체하여 활용할 수 있다.

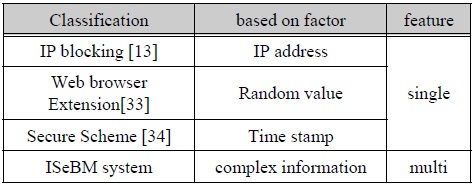

표 4 같이 기존 연구는 단일 값을 기반으로 Session token을 운영하여 상대적으로 보안에 취약하다는 단점이 내제되어 있다. 제안하는 ISeBM 시스템은 IMEI와 time stamp 등 검증에 필요한 여러 정보를 조합하여 보다 안전한 세션 관리를 보장한다.

ISeBM과 기존 연구 비교

ISeBM은 Session token을 블록 암호로 암호화하므로 XSS Attack이나 Packet Sniffing으로 탈취 당해도 내부 구성 정보를 알 수 없으므로 악용되기 어렵다. 또한 매 요청(Request)마다 시스템 시간으로 갱신되므로, 탈취된 이전 Session token으로는 인증을 우회할 수 없다. 서버는 HTTP요청마다 모바일과 세션 토큰의 IMEI를 비교하므로, 공격자가 세션을 도용해도 검증을 통과할 수 없다.

본 논문에서는 ISeBM의 프로토타입을 웹 애플리케이션으로 구현하고 보안성을 확인하였다. Android 모바일 플랫폼에서 제공되는 API를 통해 애플리케이션은 IMEI를 획득할 수 있다[32]. 그러나 브라우저가 모바일 단말기로부터 IMEI를 가져오는 부분과 서버가 클라이언트에게 블록암호 Key를 분배하는 부분은 목적에서 벗어나므로 구현하지 않는다.

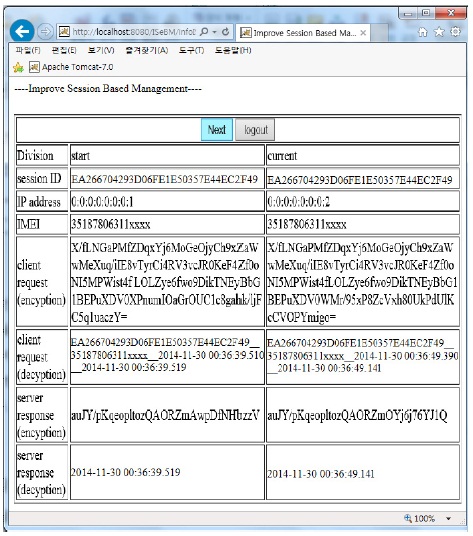

Java Servlet과 JSP(Java Server Page)을 이용하여 구현한 프로토타입의 로그인 화면에서 사용자 인증에 성공하면 그림 4의 Main Page에서 자신의 세션 정보를 확인할 수 있다.

XSS 공격, CSRF 공격, Sniffing 공격 등 여러 해킹 기법을 대상으로 안정성을 점검했는데, 그 결과는 아래와 같이 거의 유사했다.

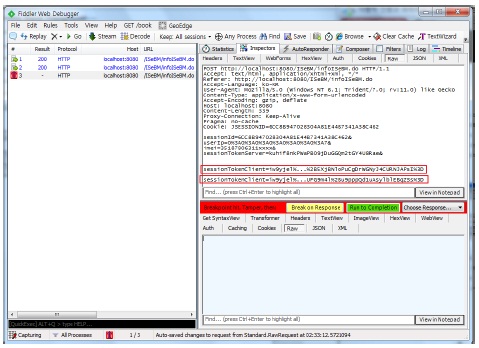

정상적인 사용자가 HTTP Request를 시도할 때마다 주고받는 암호화된 Session token을 그림 5에서처럼 공격자가 Proxy 툴인 Fiddler4로 탈취해서 도용해 서버로 전송했다.

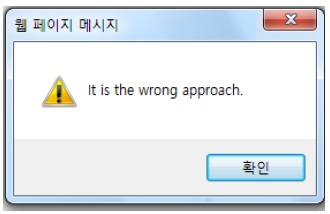

이 경우 정상적인 Session token은 클라이언트 요청 시간(2014-11-30 00:36:49.390)과 서버 응답 시간 (2014-11-30 00:36:49.141)으로 갱신된다. 그러나 공격자가 도용한 Session token은 클라이언트의 요청시간(2014-11-30 00:36:49.390)은 동일하지만, 새로 갱신되지 않은 서버의 응답 시간(2014-11-30 00:36:39.519)으로 구성되어 있으므로, 서버 응답 시간이 맞지 않아 공격은 실패하고 그림 6과 같은 메시지가 뜨며 세션은 해제된다.

모바일 웹에서 세션은 인증 상태를 유지하는 중요한 정보이다. 앞서 살펴본바와 같이 모바일 환경에서 웹 세션 보안은 취약하다. 따라서 본 논문에서는 모바일 환경에 적합한 세션 관리 방식을 제안하였다.

기존 Session Token 방식과 비해 ISeBM은 보안이 강화됐고 BYOD 운영에도 도움을 준다. Session Token을 적절한 암호 알고리즘으로 암호화하여 단말기의 고유정보를 보호할 수 있다. 매 요청마다 timpstamp로 갱신되는 일회성 Session Token을 주고받고, 세션 유효 시간을 확인하여 기간이 만료된 세션은 무효화해서 세션 도용도 방지할 수 있다. NAT 기반의 이동통신망에 적합한 고유 식별자인 IMEI를 Session Token에 활용함으로써 모바일 웹 기반의 BYOD에서 단말기 인증에 도움을 준다. 지난 Session Token을 이력으로 관리해서 보안과 관련된 빅데이터 분석을 가능하게 한다.

본 논문의 향후 발전 과제로 수집된 세션 접속 이력을 통해 악성 행위 유형과 패턴을 분석하고, 이에 선 대응이 가능하도록 개선하면 보다 안전한 모바일 웹 애플리케이션 서비스를 보장할 수 있다.

![OWASP Top 10 프로젝트(2013)[6]](http://oak.go.kr/repository/journal/16931/HOJBC0_2015_v19n5_1117_t001.jpg)

![OWASP 모바일 보안 프로젝트(2014)[7]](http://oak.go.kr/repository/journal/16931/HOJBC0_2015_v19n5_1117_t002.jpg)